LockBit勒索软件分析

1、概述

近期发生了某金融机构遭到勒索攻击的事件[1]。多方信息表示,该事件与LockBit勒索攻击组织存在密切关联。安天CERT用“存在密切关联”进行定性的原因是,LockBit是一个基于“勒索软件即服务”(RaaS)模式运营的攻击组织,其构建支撑勒索攻击的基础设施,包括研发发布勒索攻击恶意代码载荷、提供定制构造器、构建统一的勒索攻击提示、构建虚拟货币的支付通道,使各种攻击组织、个人均能依托其“服务”进行攻击作业,提供RaaS的组织和实施攻击者之间通过敲诈勒索或贩卖窃取数据获得的赃款进行分账。由于在“勒索即服务模式”中,“基础设施”提供方和实施攻击者通常不是同一组织和个体,甚至相互间是背靠背的,其支付是以比特币等加密数字货币来运行的,给事件全面溯源分析带来巨大的困难。

LockBit被评为2022年全球最活跃的勒索攻击组织,其面向Windows、Linux、macOS、以及VMware虚拟化平台等多种主机系统和目标平台研发勒索软件,其生成器通过简单交互即可完成勒索软件定制。LockBit勒索软件仅对被加密文件头部的前4K数据进行加密,因此加密速度明显快于全文件加密的其他勒索软件,由于在原文件对应扇区覆盖写入,受害者无法通过数据恢复的方式来还原未加密前的明文数据。该组织最早被发现于2019年9月,因其加密后的文件名后缀为.abcd,而被称为ABCD勒索软件;该组织在2021年6月发布了勒索软件2.0版本,增加了删除磁盘卷影和日志文件的功能,同时发布专属数据窃取工具StealBit,采用“威胁曝光(出售)企业数据+加密数据”双重勒索策略;2021年8月,该组织的攻击基础设施频谱增加了对DDoS攻击的支持;2022年6月勒索软件更新至3.0版本,由于3.0版本的部分代码与BlackMatter勒索软件代码重叠,因此LockBit 3.0又被称为LockBit Black。这反应出不同勒索攻击组织间可能存在的人员流动、能力交换等情况。使用LockBit RaaS实施攻击的相关组织进行了大量攻击作业,通过第三方获取访问凭证、漏洞武器化和搭载其他恶意软件等方式入侵至受害者系统后投放勒索软件,大量受害者遭受勒索与数据泄露,使LockBit成为目前最活跃的勒索攻击组织,甚至主动采取了传播和PR活动。

2、近年典型攻击事件

使用LockBit勒索组织RaaS服务的攻击者,主要通过第三方获取访问凭证、漏洞武器化和搭载其他恶意软件等方式实现对受害系统的初始访问,窃取数据文件后投放LockBit勒索软件实现加密。该组织附属成员较多,在其Tor网站几乎每天都有新增来自世界各地的受害者信息,自采用“威胁曝光企业数据+加密数据勒索”双重勒索策略以来,其Tor网站上共计发布2200余条受害企业信息,2023年截至目前已发布900余条受害企业信息,如附属成员和受害企业通过“私下谈判”的方式,则不会在Tor公开受害企业信息,也意味着实际受害企业数量会超过其公开发布过的受害企业数量。

表 2‑1 遭遇LockBit勒索攻击的典型事件清单

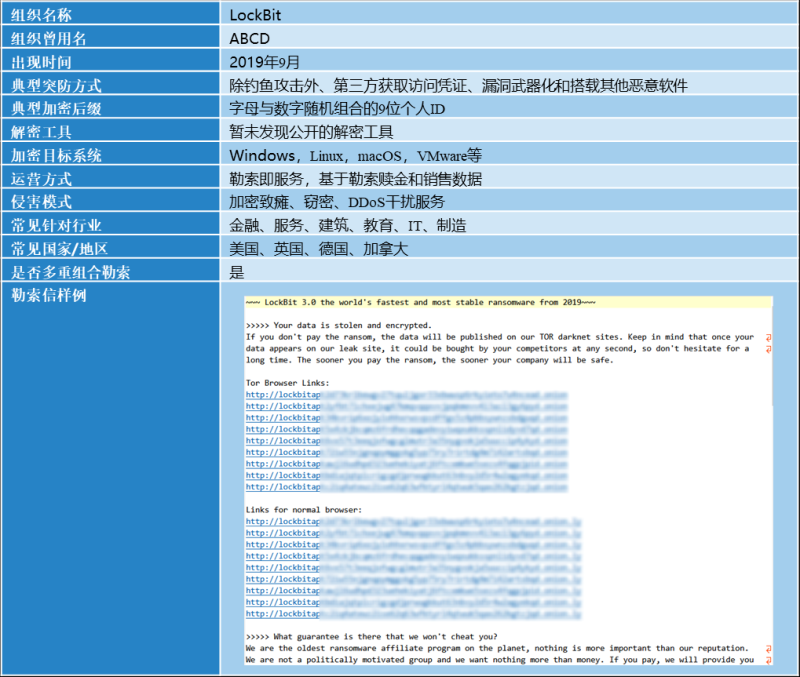

3、攻击组织和对应攻击情况概览

表 3‑1 LockBit攻击组织基本情况

4、定向勒索攻击对关基安全挑战和应对思考

从定向勒索攻击造成后果损失来看,我们必须改变对安全风险与价值的认知范式。由于定向勒索攻击已经形成了窃取数据、瘫痪系统和业务、贩卖数据和曝光数据的组合作业。其最大化风险不只是系统和业务瘫痪无法恢复,而同时面临被攻击企业的用户信息、关键数据、文档、资料、代码等核心资产被倒卖,被公开的风险,从而带来更大的连锁反应。从国内外长期的领域现实来看,较大比例政企机构改善自身的安全动力,并不来自于提升防护水平的能动性,包括很多企事业单位认为最可能发生的安全风险,不是遭遇攻击,而是因达不到合规标准,会遭到处罚。因此,构成了一套投入——合规——免责的低限建设运行逻辑。而定向勒索所带来的后果,让IT决策者必须判断极限风险,并通过极限风险损失来判断网络安全的工作价值,如何避免业务长时间中断、数据彻底无法恢复、被窃取的数据资产被竞争对手购买,或因曝光严重贬值等极限情况,都是从IT决策者到每一个机构必须应对的风险。客观的敌情想定是做好网络安全防御工作的前提。而基于底线思维的后果推演,也同样是想定的一部分。从预算投入方面,我们通常将网络安全在信息化的占比作为一个度量衡,这使网络安全长期处在从属、配套和被压制状态。网络安全风险后果是否才应该是安全投入的第一度量衡,也需要我们来思考。

从定向勒索攻击的作业方式来看,我们必须认识到其在加密毁瘫行为触发前,是类似APT攻击的高度定制化的作业过程。攻击者或是专业的攻击团队,有坚定的攻击意志、较高的攻击能力、充分的可利用漏洞资源、并能掌握大量可利用的脆弱性情报和攻击入口资源,有的可能直接就是内部的攻击者。这才是依托RaaS的定向勒索攻击行动,面对有较强IT运营能力和防护投入的大型机构仍能屡屡得手的原因。无论在勒索防护中扮演最后一道防线的主机系统防护,还是作为最后应对手段的备份恢复,都只是一个单点环节,都在应对高水平定向攻击中扮演在本身能力范围内检测阻断攻击、降低攻击成功率、提高攻击成本、降低风险损失的局部作用,但都无法以单点来对抗体系性的攻击。

我们必须严肃的指出:将定向勒索攻击简单的等同于早期非定向扩散或广泛投放的勒索病毒的威胁,将勒索应对简单看成是加密毁瘫VS备份恢复的单点对抗,是极为落后、片面的安全认知。如果没有一套完整的防护体系和运营机制,而是认为依靠数据备份恢复来应对勒索攻击。就如同只出场一名守门员,来对抗对方的一支球队。

从定向勒索攻击的杀伤链特点来看,我们要坚信防范定向勒索攻击有系统化的方法和落地抓手。针对体系性的攻击,必须坚持关口前移,向前部署,构成纵深,闭环运营。提升攻击者火力侦察和进展到外围地带的发现能力,拦截于前。降低攻击方进入到核心地带的可能性。提升网络和资产可管理性是工作的基础:主动塑造和加固安全环境、强化暴露面和可攻击面管理的约束和管理、强化对供应链上游入口的管控、启动全面的日志审计分析和监测运行。构建从拓扑到系统侧的防御纵深,针对攻击者探测、投放、漏洞利用、代码运行、持久化、横向移动等行为展开层层设防,特别要建设好主机系统侧防护作为最后一道防线和防御基石,构建围绕执行体识别管控的细粒度治理能力,最终通过防护体系以达成感知、干扰、阻断和呈现定向攻击方杀伤链的实战运行效果。

上一篇:

鲁班下料2015--CAD应用培训视频鲁班土建教学视频

下一篇: 五大电气制图软件,你更喜欢哪个?